Kit Documentale Sistema di Gestione ISO/IEC 27001

Il prezzo originale era: 590,00€.490,00€Il prezzo attuale è: 490,00€. + IVA

Acquista e Scarica subito il Kit Documentale pronto all’uso per implementare il Sistema di Gestione ISO/IEC 27001 (UNI CEI EN ISO/IEC 27001:2024) per la Sicurezza delle Informazioni, completo di Manuale, Allegati, Procedure Operative, Policy e Moduli di registrazione delle evidenze, in formato Word ed Excel modificabili.

LA NORMA ISO/IEC 27001:

Lo standard ISO/IEC 27001 (Tecnologia delle informazioni – Tecniche di sicurezza – Sistemi di gestione della sicurezza delle informazioni – Requisiti) è una norma internazionale che contiene i requisiti per impostare e gestire un Sistema di Gestione della Sicurezza delle Informazioni (SGSI o ISMS, dall’inglese Information Security Management System). Adottando il Sistema di Gestione ISO/IEC 27001 le organizzazioni, di qualsiasi dimensione o settore, potranno proteggere le proprie informazioni in modo sistematico ed economico.

IL KIT DOCUMENTALE ISO/IEC 27001:

Il Kit Documentale permette una rapida implementazione del Sistema di Gestione ISO/IEC 27001 per la Sicurezza delle Informazioni all’interno dell’Azienda. Il Kit è completo di tutti i documenti necessari a soddisfare i requisiti della norma: Manuale del Sistema, Procedure Operative, Policy e Moduli di Registrazione delle Evidenze, in formato Word ed Excel, pronti all’uso e personalizzabili.

VERSIONE DEL KIT:

Il Kit Documentale Sistema di Gestione ISO/IEC 27001 è CONFORME alle norma ISO/IEC 27001:2022 (UNI CEI EN ISO/IEC 27001:2024) ed è sviluppato in LINGUA ITALIANA.

ULTIMA REVISIONE NORMATIVA

Emendamento 1:2024 – Cambiamenti legati all’azione del clima

In data 23 febbraio 2024 l’ISO, attraverso la pubblicazione di “Amendements”, ha introdotto delle modifiche, relative ai cambiamenti climatici, nell’ambito del Capitolo 4 di una serie di standard, tra cui la ISO/IEC 27001.

Le modifiche introdotte riguardano i §§ 4.1 e 4.2, vale a dire:

- 4.1 Comprendere l’organizzazione e il suo contesto, dove viene aggiunta la seguente frase: “L’organizzazione deve determinare se il cambiamento climatico è una questione rilevante”.

- 4.2 Comprendere i bisogni e le aspettative delle parti interessate, dove viene aggiunta la seguente frase: “NOTA: le parti interessate rilevanti possono avere requisiti relativi al cambiamento climatico”.

CONTENUTO DEL KIT

Il Kit Documentale Sistema di Gestione ISO/IEC 27001 è composto da 99 (NOVANTANOVE) files in formato Word ed Excel modificabili:

- 1 MANUALE

- 8 ALLEGATI

- 16 PROCEDURE OPERATIVE

- 35 MODULI DI REGISTRAZIONE

- 39 POLICY

| Manuale ISO/IEC 27001:2022 | |||||

| # PR | # MOD | # POL | TIPO DOC. | IDENTIFICATIVO | TITOLO |

| / | / | / | MANUALE | / | MANUALE SISTEMA DI GESTIONE SICUREZZA DEI DATI |

| / | / | / | ALLEGATO | 1 | MATRICE DI CORRISPONDENZA |

| / | / | / | ALLEGATO | 2 | POLITICA DELLA SICUREZZA DELLE INFORMAZIONI |

| / | / | / | ALLEGATO | 3A | ORGANIGRAMMA FUNZIONALE |

| / | / | / | ALLEGATO | 3B | ORGANIGRAMMA PRIVACY |

| / | / | / | ALLEGATO | 4 | PROCESSI DEL SISTEMA DI GESTIONE DELLA SICUREZZA DEI DATI |

| / | / | / | ALLEGATO | 5 | MANSIONARIO AZIENDALE |

| / | / | / | ALLEGATO | 6 | DICHIARAZIONE DI APPLICABILITA’ |

| / | / | / | ALLEGATO | 7 | LINEE GUIDA AZIENDALI E NORME COMPORTAMENTALI |

| Procedure e Moduli di Registrazione Evidenze ISO/IEC 27001:2022 | |||||

| # PR | # MOD | # POL | TIPO DOC. | IDENTIFICATIVO | TITOLO |

| 1 | / | / | PROCEDURA | 2.1 | GESTIONE DELLA DOCUMENTAZIONE NORMATIVA E LEGISLATIVA |

| / | 1 | / | MODULO | 2.1.1 | ELENCO ED ARCHIVIO |

| 2 | / | / | PROCEDURA | 6.1.1 | VALUTAZIONE DEI RISCHI E DELLE OPPORTUNITA’ |

| / | 2 | / | MODULO | 6.1.1.1 | VALUTAZIONE DEI RISCHI ISO/IEC 27001:2022 |

| 3 | / | / | PROCEDURA | 6.1.2 | VALUTAZIONE DEI RISCHI DELLA SICUREZZA DEI DATI |

| / | 3 | / | MODULO | 6.1.2.1 | CLASSIFICAZIONE DEGLI ASSET |

| / | 4 | / | MODULO | 6.1.2.2 | VALUTAZIONE DEI RISCHI SICUREZZA DEI DATI |

| / | 5 | / | MODULO | 6.1.2.3 | PIANO DI TEST RETE E APPLICAZIONI |

| / | 6 | / | MODULO | 6.1.2.4 | VULNERABILITY ASSESSMENT |

| / | 7 | / | MODULO | 6.1.2.5 | PENETRATION TEST |

| / | 8 | / | MODULO | 6.1.2.6 | PIANO DI RIMEDIO |

| 4 | / | / | PROCEDURA | 6.1.3 | TRATTAMENTO DEL RISCHIO DELLA SICUREZZA DEI DATI |

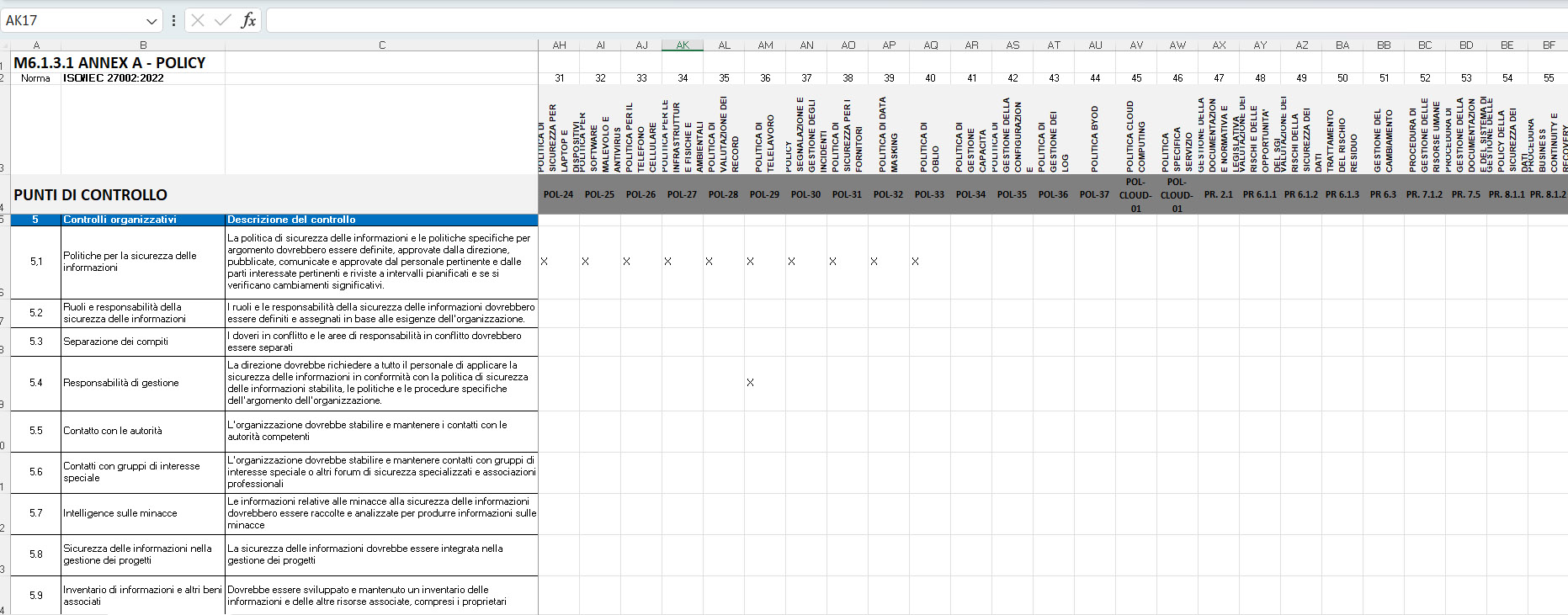

| / | 9 | / | MODULO | 6.1.3.1 | PUNTI DI CONTROLLO ANNEX A ISO/IEC 27001:2022 |

| / | 10 | / | MODULO | 6.1.3.2 | PIANO TRATTAMENTO DEL RISCHIO |

| 5 | / | / | PROCEDURA | 6.3 | GESTIONE DEL CAMBIAMENTO |

| / | 11 | / | MODULO | 6.3.1 | PIANO DI GESTIONE DEL CAMBIAMENTO |

| 6 | / | / | PROCEDURA | 7.1.2 | GESTIONE DELLE RISORSE UMANE |

| / | 12 | / | MODULO | 7.1.2.1 | PROGRAMMA ATTIVITA’ ADDESTRATIVA |

| / | 13 | / | MODULO | 7.1.2.2 | RAPPORTO ATTIVITA’ ADDESTRAMENTO |

| / | 14 | / | MODULO | 7.1.2.3 | SCHEDA DIPENDENTE |

| / | 15 | / | MODULO | 7.1.2.4 | SCHEDA COLLABORATORE |

| 7 | / | / | PROCEDURA | 7.5 | GESTIONE DELLA DOCUMENTAZIONE DEL SISTEMA DI GESTIONE |

| / | 16 | / | MODULO | 7.5.1 | STATO REVISIONE E DISTRIBUZIONE DOCUMENTI DEL SISTEMA DI GESTIONE |

| 8 | / | / | PROCEDURA | 8.1.1 | GESTIONE POLICY SICUREZZA DEI DATI |

| / | 17 | / | MODULO | 8.1.1.1 | LISTA POLICY ISO/IEC 27001:2022 |

| / | / | 1 | POLICY | POL-1 | POLITICA USO ACCETTABILE |

| / | / | 2 | POLICY | POL-2 | POLITICA CONTROLLO ACCESSI |

| / | / | 3 | POLICY | POL-3 | POLITICA GESTIONE ASSET |

| / | / | 4 | POLICY | POL-4 | POLITICA CONSERVAZIONE DOCUMENTI DIGITALI |

| / | / | 5 | POLICY | POL-5 | POLITICA DI GESTIONE DEI DOCUMENTI |

| / | / | 6 | POLICY | POL-6 | POLITICA DI CRITTOGRAFIA |

| / | / | 7 | POLICY | POL-7 | POLITICA DI BACKUP E RIPRISTINO DEI DATI |

| / | / | 8 | POLICY | POL-8 | POLITICA DI CLASSIFICAZIONE E TRATTAMENTO INFORMAZIONI |

| / | / | 9 | POLICY | POL-9 | POLITICA DI UTILIZZO INTERNET E POSTA ELETTRONICA |

| / | / | 10 | POLICY | POL-10 | POLITICA PER LE PASSWORD |

| / | / | 11 | POLICY | POL-11 | POLITICA DI DISMISSIONE DELLE REGISTRAZIONI |

| / | / | 12 | POLICY | POL-12 | POLITICA DI SCANSIONE E SMALTIMENTO DOCUMENTAZIONE |

| / | / | 13 | POLICY | POL-13 | POLITICA DI PROTEZIONE DELLA SCRIVANIA |

| / | / | 14 | POLICY | POL-14 | POLITICA DI PROTEZIONE DELLE EMAIL |

| / | / | 15 | POLICY | POL-15 | POLITICA DI GESTIONE DEGLI INCIDENTI DI SICUREZZA |

| / | / | 16 | POLICY | POL-16 | POLITICA DI SICUREZZA DEI SERVER |

| / | / | 17 | POLICY | POL-17 | POLITICA DI CONNESSIONE DI TERZE PARTI |

| / | / | 18 | POLICY | POL-18 | POLITICA DI RETE WIRELESS |

| / | / | 19 | POLICY | POL-19 | POLITICA DI GESTIONE DEI SUPPORTI DI MEMORIZZAZIONE |

| / | / | 20 | POLICY | POL-20 | POLITICA DI SICUREZZA PER IL PC |

| / | / | 21 | POLICY | POL-21 | POLITICA DI SMALTIMENTO DELLE APPARECCHIATURE |

| / | / | 22 | POLICY | POL-22 | POLITICA DI SVILUPPO E MANUTENZIONE DEI SISTEMI |

| / | / | 23 | POLICY | POL-23 | POLITICA DI PROGETTAZIONE E SVILUPPO SICURO |

| / | / | 24 | POLICY | POL-24 | POLITICA DI SICUREZZA PER LAPTOP E DISPOSITIVI MOBILI |

| / | / | 25 | POLICY | POL-25 | POLITICA PER SOFTWARE MALEVOLO E ANTIVIRUS |

| / | / | 26 | POLICY | POL-26 | POLITICA PER IL TELEFONO CELLULARE |

| / | / | 27 | POLICY | POL-27 | POLITICA PER LE INFRASTRUTTURE FISICHE ED AMBIENTALI |

| / | / | 28 | POLICY | POL-28 | POLITICA DI VALUTAZIONE DEI RECORD |

| / | / | 29 | POLICY | POL-29 | POLITICA DI TELELAVORO |

| / | / | 30 | POLICY | POL-30 | POLITICA DI SEGNALAZIONE E GESTIONE DEGLI INCIDENTI |

| / | / | 31 | POLICY | POL-31 | POLITICA DI SICUREZZA PER I FORNITORI |

| / | / | 32 | POLICY | POL-32 | POLITICA DI DATA MASKING |

| / | / | 33 | POLICY | POL-33 | POLITICA DI OBLIO |

| / | / | 34 | POLICY | POL-34 | POLITICA DI GESTIONE DELLE CAPACITA’/td> |

| / | / | 35 | POLICY | POL-35 | POLITICA DI GESTIONE DELLA CONFIGURAZIONE |

| / | / | 36 | POLICY | POL-36 | POLITICA DI GESTIONE DEI LOG FILE |

| / | / | 37 | POLICY | POL-37 | POLITICA DI BRING YOUR OWN DEVICE (BYOD) |

| / | / | 38 | POLICY | POL-CLOUD-1 | POLITICA DI CLOUD COMPUTING |

| / | / | 39 | POLICY | POL-CLOUD-2 | POLITICA DI SPECIFICA SERVIZIO CLOUD |

| 9 | / | / | PROCEDURA | 8.1.2 | GESTIONE DELLA CONTINUITA’ OPERATIVA E RECOVERY DISASTER |

| / | 18 | / | MODULO | 8.1.2.1 | PIANO DI CONTINUITA’ OPERATIVA E RECOVERY DISASTER |

| / | 19 | / | MODULO | 8.1.2.2 | PROGRAMMAZIONE TEST CONTINUITA’ OPERATIVA |

| / | 20 | / | MODULO | 8.1.2.3 | VERBALE DI ESERCITAZIONE CONTINUITA’ OPERATIVA |

| 10 | / | / | PROCEDURA | 8.1.3 | SVILUPPO SICURO DELL’APPLICAZIONE |

| 11 | / | / | PROCEDURA | 8.1.4 | GESTIONE DEGLI APPROVVIGIONAMENTI |

| / | 21 | / | MODULO | 8.1.4.1A | QUESTIONARIO QUALIFICA FORNITORI QUALITA’ |

| / | 22 | / | MODULO | 8.1.4.1B | QUESTIONARIO QUALIFICA FORNITORI SICUREZZA DEI DATI |

| / | 23 | / | MODULO | 8.1.4.2 | REGISTRO E VALUTAZIONE DEI FORNITORI |

| 12 | / | / | PROCEDURA | 9.1 | MONITORAGGI, ANALISI DEI DATI E TECNICHE STATISTICHE |

| / | 24 | / | MODULO | 9.1.1 | INDICATORI EFFICACIA CONTROLLI ANNEX A |

| / | 25 | / | MODULO | 9.1.2 | SODDISFAZIONE DEL CLIENTE |

| 13 | / | / | PROCEDURA | 9.2 | GESTIONE AUDIT |

| / | 26 | / | MODULO | 9.2.1 | AUDIT DI PRIMA PARTE |

| / | 27 | / | MODULO | 9.2.2 | AUDIT CHECK LIST ISO 27001:2022 |

| / | 28 | / | MODULO | 9.2.3 | AUDIT STATO ISPEZIONE |

| / | 29 | / | MODULO | 9.2.4 | SCHEDA QUALIFICA AUDITOR |

| 14 | / | / | PROCEDURA | 9.3 | RIESAMI |

| / | 30 | / | MODULO | 9.3.1 | RIESAME POLITICHE AZIENDALI |

| / | 31 | / | MODULO | 9.3.2 | OBIETTIVI SICUREZZA DATI |

| 15 | / | / | PROCEDURA | 10.1 | AZIONI DI MIGLIORAMENTO |

| / | 32 | / | MODULO | 10.1.1 | RAPPORTO AZIONE CORRETTIVA-AZIONE DI MIGLIORAMENTO |

| / | 33 | / | MODULO | 10.1.2 | REGISTRO AZIONE CORRETTIVA-AZIONE DI MIGLIORAMENTO |

| 16 | / | / | PROCEDURA | 10.2 | GESTIONE NON CONFORMITA’ E AZIONI CORRETTIVE |

| / | 34 | / | MODULO | 10.2.1 | RAPPORTO DI NON CONFORMITA |

| / | 35 | / | MODULO | 10.2.2 | REGISTRO DI NON CONFORMITA |

Ti potrebbe interessare…

-

Kit Documentale Sistema di Gestione Integrato ISO 9001 – ISO/IEC 27001

790,00€ + IVA Aggiungi al carrello -

Kit Documentale MANUALE Sistema di Gestione ISO/IEC 27001

150,00€ + IVA Aggiungi al carrello -

Kit Documentale PROCEDURA Gestione delle Policy + 39 POLICY ISO/IEC 27001

250,00€ + IVA Aggiungi al carrello